Kriminelle hacken immer wieder Onlineshops, um an die Zahlungsdaten der Kunden zu gelangen (Web Skimming). Die Shops entdecken diese Angriffe häufig sehr spät, da sich die Hacker große Mühe geben ihren Schadcode gut zu verstecken.

Was ist Web Skimming?

Digitales Skimming (Abschöpfen) ist eine nicht ganz neue Bedrohung, die oft als „Magecart“ bezeichnet wird. Magecart ist ein Konsortium aus mehr als einem Dutzend (derzeit öffentlich bekannt) rivalisierender Hackergruppen.

Ihr primäres Angriffsziel sind Online-Händler. Immer wieder tauchen neue Arten von Web Skimming Angriffen auf und stellen Onlineshops ständig vor neue Herausforderungen. Das lässt sich auf zwei Gründen zurückführen:

- Hackergruppen und Sicherheitsforscher liefern sich ein Katz-und-Maus-Spiel und es werden immer neue Techniken entwickelt Techniken, um sich zu “verstecken” oder “einzubrechen”.

- Zwischen den Hackergruppen besteht häufig ein Konkurrenzkampf um leicht zu erbeutende Kreditkartendaten oder personenbezogene Daten. Das erhöht das Risiko, beim Vorliegen einer Schwachstelle gleichzeitig von mehreren Angreifern attackiert zu werden oder nach dem beseitigen eines Angriffs einer anderen Web Skimming Attacke ausgesetzt zu sein.

Anstieg von Schadprogramm Varianten um 22%

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) hat für seinen aktuellen Bericht zur Lage der IT-Sicherheit in Deutschland, einen Anstieg von Schadprogramm Varianten um 22% als im Vorjahr festgestellt. Hier bekommst Du einen Überblick der bekannten Web Skimming Angriffe 2021.

Diese Clientseitige Bedrohung ist das neue Gesicht moderner E-Commerce-Cyberkriminalität.

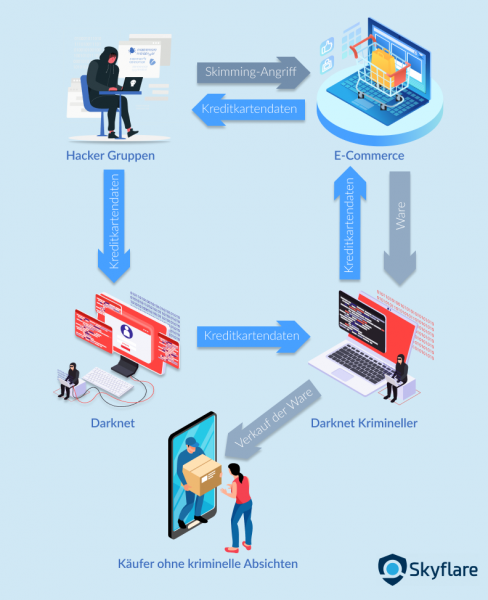

Wie funktioniert Web Skimming?

Es gibt zwei Modus Operandi, die Angreifer verwenden:

- Frontend – Die Angreifer injizieren schädlichen Code in eine vorhandene JavaScript-Ressource, dadurch erlangen sie Zugang zu den Formularen. Die relevanten Informationen werden von dort extrahiert und an einen vom Angreifer kontrollierten Server übertragen.

- Backend – Die Angreifer fügen schädlichen Code in den Backend-Teil des Shops ein. Solche Angriffe sind für den Endbenutzer oder den Browser nicht sichtbar und geschehen hinter den Kulissen. Sobald die relevanten Informationen an das Backend übermittelt wurden, sendet der Angreifer eine Kopie an sich selbst. Ohne tatsächlichen Zugriff auf das Shop-Backend sind solche Angriffe schwerer zu erkennen.

Sobald der bösartige Code injiziert wurde, erhält der Angreifer alle eingegebenen Anmeldeinformationen und Kreditkartendaten, die später verwendet werden können, um einen Betrug zu begehen, Geld von den gestohlenen Kreditkarten abzuheben oder Kontoübernahme Angriffe durchzuführen.

“Web Skimming Angriffe werden im Durchschnitt erst nach 46 Tagen erkannt. Dies geht aus einem aktuellen Symantec-Bericht hervor”

Die Auswirkungen von Web Skimming.

Pressemitteilungen und Nachrichten konzentrieren sich in der Regel auf Angriffe auf bekannte Marken und Websites, wie das folgende Beispiel. Bei einem Magecart-Angriff auf British Airways wurden Kreditkartendaten von 400.000 Kunden abgegriffen. British Airways muss wegen mangelnder Sicherheitsvorkehrungen deshalb eine Datenschutz Strafe von 20 Millionen Pfund zahlen.

Es werden jedoch auch laufend Angriffe durchgeführt, die in großem Umfang auf kleinere Geschäfte und Marken abzielen. Die Auswirkungen dieser Angriffe sollten nicht auf die leichte Schulter genommen werden.

- Strafen wegen Verstoß gegen Datenschutz

- Reputationsverlust

- Verluste des Shops durch Kontoübernahme Angriffe

- Abwanderung von betroffenen Kunden

Was kannst Du tun, um dich vor Web Skimming zu schützen?

Vielen Unternehmen fehlt der Einblick in ihre webbasierten Anwendungen und die Art und Weise, wie ihre Nutzer damit umgehen. Aus diesem Grund sind browserbasierte Cyber-Angriffe zur bevorzugten Methode für Cyber-Kriminelle geworden, um Unternehmen, ihre Mitarbeiter und allem Voran ihre Kunden anzugreifen.

Die folgenden Verfahren können dir helfen, die Sicherheit deines Onlineshops zu erhöhen und Web-Skimmer-Angriffe zu verhindern:

- externes Schwachstellen Monitoring

- Ersetzen von Admin-Passwörter durch Multi-Faktor-Authentifizierung

- Überwachen aller Skripte von Drittanbietern auf deiner Website

- Überwachen aller Codeänderungen auf der Website

- Implementieren von clientseitiger Web-Skimming-Sicherheitssoftware

- Umgehende Installation neuer Patches

- ordnungsgemäße konfiguration deiner Firewalls und ständiger Aktualisierung

- Nutzen einer Bot-Management-Lösung, um browserbasierte Bot-Angriffe zu verhindern

Wie Du gerade gelesen hast, ist ein umfassender Schutz vor Web Skimming Angriffen nicht einfach. Möchtest Du wissen, wie sicher dein Onlineshop ist. Dann vereinbare jetzt eine kostenlose Risikoanalyse deines Shops.

vereinbare jetzt eine

kostenlose Risiko-Analyse deines Onlineshops